Tabla de Contenidos

THE FOURTH PROTOCOL

| Compañía | Century Communications Ltd |

|---|---|

| Distribuidora | Ariolasoft |

| Equipo de producción | Rupert Bowater & Paul Norris / Electronic Pencil Co Ltd - Diseño: John Lambshead & Gordon Paterson - Producción: Frederick Forsyth |

| Año | 1986 |

| Embalaje | Estuche plástico rígido de 15,00 × 21,00 × 2,40 |

| Compatibilidad | PCW 8256 - PCW 8512 - PCW 9512 |

| Periféricos | Teclado |

| Carga | Autoarranque |

| Género | Estrategia |

| Idioma | Inglés |

| Precio | España: 3.750 Ptas - Inglaterra: £15,99 |

| Estado | Preservado |

Capturas

Descripción

Cuando un espía soviético logra infiltrarse en una base militar de la OTAN todo puede ocurrir. The Fourth Protocol de Frederick Forsyth fue un best seller que se lanzó a ordenador por la empresa Ariolasoft, coincidiendo con el lanzamiento de la película. Este lanzamiento del nuevo juego lleno de diversión en la contrainteligencia británica.

Nuestra tarea será detener a un grupo de agentes rusos que ensamblan, activan y detonan un dispositivo nuclear en un sótano de Reino Unido, antes de las elecciones generales y culpar a los capitalistas imperialistas, los americanos.

Interpretaremos a John Preston, investigador del MI5 y el nuevo jefe de seguridad. Mientas intentamos descubrir al topo y nuestra tarea será frustrar el cobarde plan de los soviéticos: el Plan Aurora y descubrir el paradero de la bomba rusa.

Este es uno de los juegos de estrategia más apasionantes producidos, capaz de generar una sensación de suspenso increíblemente realista. Nos encontramos ante una aventura de espionaje de grandes dimensiones, una aventura en la que tendrás que pensar y comportarte como un verdadero espía si quieres conseguir algo. Una aventura basada en iconos que funciona magníficamente bien. El programa consta de tres partes claramente diferenciadas: Los papeles de la OTAN, la Bomba y El asalto de las fuerzas especiales, de los SAS. Hay tres juegos en total repletos de descifrado de códigos y acertijos para mantener la cabeza pensante durante horas. Estos se pueden jugar al azar inicialmente, pero deben jugarse en orden para que la trilogía se complete con éxito. Las pistas encontradas en un juego pueden resultar esenciales en el siguiente. Las dos primeras misiones son accesibles al comienzo del juego, su finalización da acceso a la tercera y última batalla.

Todo el juego se juega desde una sola pantalla que contiene nueve iconos, pero estos te permiten acceder a un mundo de intriga y complicación. La idea básica es que usted ya conoce cierta información que lo ubica en el camino de la filtración, mientras que otros asuntos se le presentan a su atención a medida que pasa el tiempo. Al tratar de lidiar con los problemas, pasa la mayor parte del tiempo vigilando a las personas y, si eso produce cierta información, es posible que pueda seguirla. La otra cosa que ocupa mucho de su tiempo es buscar en el sistema de archivo archivos interesantes sobre personas y cosas que también pueden proporcionar evidencia importante.

Para darte una idea de lo que te espera, tendrás que enfrentarte a un asesinato, una deserción, empleados paranoicos, agentes de seguridad del edificio y operativos enamorados, todo en un día de trabajo. Mientras trata de lidiar con eso, tiene gel para identificar la fuente del puerro y rastrearlo para exponer toda la red. Tienes que continuar con tu otro trabajo; de lo contrario, se reduce el número de personal de vigilancia y la filtración debe resolverse antes de que se agote el tiempo límite y te despidan del trabajo.

Las opciones del menú principal son las siguientes:

• Vigilancia: asigna vigilantes hacia y desde los sospechosos. • Sistema de Archivos Cencom: Contiene los archivos creados por el reproductor, junto con algunos de sus propios, debe averiguar cuáles son. • Teléfono: Suena para una llamada entrante, se pueden realizar llamadas pero debe saber qué número marcar. • Información: tres terminales de computadora muestran memorandos, informes e informes de situación de sus agentes. • Calendario: Actualizaciones a lo largo del juego, 75 segundos equivalen aproximadamente a un día. Puede adelantar la fecha si es necesario. • Valoración: Indica tu progreso y prestigio dentro del MI5. Si esto cae demasiado bajo, perderá agentes. • Utilidades: Le permite guardar, cargar o congelar su posición de juego.

Cuando te dan algún dato debes decidir qué acción tomar, si asignar vigilantes o tal vez profundizar en el Cencom para obtener más información. No todo lo informado o lo que usted hace es relevante para el problema principal, pero se deben tomar algunas medidas o su evaluación será demasiado baja para que sea eficaz.

No debe esperar resolver ningún juego que se precie en la primera sesión, ni siquiera en la segunda o tercera. Lo que debe esperar es una conciencia creciente del enfoque correcto. Esto es particularmente cierto aquí, con más de una docena de tramas secundarias que, aunque no lo llevan directamente al conocimiento de la bomba, crean una sensación desesperada de tensión.

Los memorandos o informes mencionarán lugares y personas y deberá recordar estos nombres para poder asignar agentes. La ayuda está a la mano en forma de Cencom. No solo puede leer sus archivos existentes, sino que también puede guardar los informes o notas entrantes con sus propios nombres de archivo. Entre otras cosas, se le pedirá que verifique la seguridad del Edificio 17. Se le dará un mapa del edificio y debe decidir dónde se colocarán las cerraduras de seguridad. ¡No ignore las solicitudes o se verá atormentado por memo tras memo! Es poco probable que la acción correcta aquí lo ayude con la tarea principal, pero el fracaso afectará su prestigio.

Una vez que haya leído los números de teléfono en Cencom, también tendrá acceso a la computadora principal de seguridad en Blenheim. Por supuesto, debe averiguar los nombres de personas o lugares antes de poder recuperar los archivos para buscar posibles pistas para seguir.

La presión aumenta. Tienes hasta el 11 de julio y te invade la frustrante sensación de que los trámites burocráticos están atascando una investigación vital. Puede estar sentado detrás de un escritorio, pero qué escritorio tan emocionante.

Habiendo hecho sus deducciones y verificado dos veces sus archivos, informa sus sospechas a sus superiores. Hazlo bien y lo consigues. la contraseña a la siguiente estación. Incorrecto, y es mejor que empieces de nuevo.

Los íconos de MOVER no solo cubren los cuatro puntos cardinales habituales, sino también escaleras y puertas e incluso le permiten llamar a un taxi. Se pueden usar teléfonos y también debe HABLAR con cualquier persona presente.

Usted sabe que un dispositivo nuclear ha sido introducido de contrabando en el país. Para esta parte del juego, debes encontrar dónde está escondido, rápido. Hay más de 100 ubicaciones para visitar y no hay agentes que lo ayuden esta vez.

Aprender a viajar puede llevar algún tiempo. Los taxis son abundantes, simplemente tome uno de nuevo si no tiene éxito la primera vez. Los conductores le preguntarán por su destino, pero no siempre parecen entender lo que dice, tal vez la tensión lo esté afectando. Sin embargo, tenga cuidado de gastar su dinero demasiado pronto: el metro de Londres es más barato que los taxis.

La primera sección le dará una idea de dónde visitar y aparecerán más pistas a medida que avance. Comience examinando todo y recoja los elementos que pueda necesitar. No todos estos están en el edificio en el que comienza, por lo que debe visitar otros edificios del Ministerio en los alrededores.

Para que os situéis un poco en el juego intentaremos explicaros más o menos el argumento del juego, de la película o del libro ya que todos son iguales.

1ª Parte “The Nato Documents”

Los rusos y en consecuencia la KGB, urden un plan para minar los cimientos de la OTAN y volver a la guerra fría. Para ello consiguen información indirectamente de un funcionario de la embajada sudafricana, se han filtrado algunos papeles importantes. Este, roba información secreta que acaba cayendo en manos de los soviéticos. Los ingleses sospechan y envían un espía tras los pasos del funcionario. Para saber quién es el filtrador fantasma, por así decirlo, debe familiarizarse con el Cencom (sistema de comunicación central) indicado en la pantalla por varios íconos. Al usarlos, puede acceder a memorandos, informes y archivos, utilizar el sistema de vigilancia e incluso recibir o realizar llamadas telefónicas.Por ejemplo, es necesario activar constantemente los íconos de la computadora para conocer los informes de la agencia y a opción de memo imprimirá el memo en la pantalla y mostrará un menú adicional. Esto le muestra un archivador para guardar el memorándum, un cubo de basura para tirarlo, un ojo para leerlo y una imagen de una computadora para regresar al centro de comando. Ciertos memorandos requieren una acción inmediata y luego accede a más submenús. Tres terminales de computadora muestran informes de situación, notas, etc. Cuando hay un mensaje en espera, se muestra un icono en la pantalla del terminal. Mover un ícono con el dedo señalador a la opción relevante y presionar Enter, le dará un menú adicional con más íconos. Estos, aunque se guardan rápidamente en la oficina. debe permanecer presente en tu mente. El éxito de la misión depende de tus deducciones, y por tanto del enfrentamiento de todos los elementos de investigación disponibles.

Aprovechando la nochevieja el espía inglés entra en la casa de éste para buscar pruebas. Para entonces la KGB ya tiene suficiente información, pero los ingleses aprovechan para mandar por el mismo conducto información falsa. Hasta aquí llegaría lo que podríamos llamar la primera parte, o sea, el papeleo, el espionaje.

El juego, aunque es abstracto, tiene un realismo convincente. El teléfono, por ejemplo, sonará regularmente. Es entonces necesario suspender su ocupación y responder. Es posible contactar a ciertas personas, poner a otras bajo vigilancia. etc. Todo es complejo, sutil y delicado. A menudo nos sorprendemos al final del juego. de la imaginación desplegada en tal aventura bajo el único apoyo de una pantalla de juego inmutable.

2ª Parte “The Bomb”

El objetivo ruso es instalar una bomba atómica en una base aérea americana, de la OTAN, en Inglaterra. Haciéndola estallar, el servicio secreto ruso quiere conseguir que ante la opinión pública todo parezca un accidente y obliguen a retirar todas las ojivas nucleares instaladas. Los rusos infiltran a un espía en la base cuya misión es ir recogiendo las partes de la bomba que le son enviadas desde la URSS. Pero los ingleses andan tras la pista y en un momento recuperan una de las piezas.

Mientras, en la URSS hay varios altos funcionarios que no están de acuerdo con el proyecto, por ello, se ponen en contacto con el jefe de la OTAN en Europa y le cuentan lo que pasa para ver si ellos mismos pueden abortar el proyecto.

Poco a poco el cerco se va estrechando sobre el espía ruso. Y es entonces cuando llega de Moscú una especialista que es la que ha de montar la bomba para que luego sea activada por su compañero. Sin embargo, la rusa trae otras órdenes: tiene que adelantar el tiempo de explosión de la bomba para que en cuanto sea activada por el espía le explote. A su vez él tiene la orden de acabar con ella en cuanto acabe de montar la bomba, y matarla, con lo que la KGB habría eliminado a los dos únicos testigos y conocedores del plan. Así habría pasado si el ruso no hubiera sospechado y hubiera abierto el mecanismo de relojería de la bomba.

Se parece más a una aventura tradicional, pero un sistema de íconos reemplaza los comandos de texto simples más habituales, y con gran efecto.En este juego, tu tarea, que dista mucho de ser sencilla, es localizar la bomba, que podría estar en cualquier lugar de Gran Bretaña. Afortunadamente, hay taxis, autobuses y trenes en los que puedes viajar, ¡pero no olvides tu mapa del metro!

Consulta tus notas de la primera parte para empezar. Una vez que haya encontrado la bomba, se le dará una contraseña para permitir el acceso a la siguiente parte.

Nuevamente, el contexto simple del menú sigue para crear una atmósfera cautivadora.

3ª Parte “The SAS Assault”

La tercera y última parte es la relacionada con el asalto de los SAS.

El espía inglés logra seguir, sin ser descubierto, al ruso hasta su casa. Este inicia un apresurada fuga pero las carreteras están cortadas por manifestantes y tiene que volver atrás. De vuelta a su casa, donde está la bomba, es seguido por los ingleses, los cuales habían colocado un detector en su motocicleta. Es aquí cuando se produce el asalto. Los dos espías entran en una lucha mano a mano pero los SAS matan al ruso. De nada le vale al espía inglés pedir explicaciones. Se marcha.

Has encontrado el edificio donde está escondida la bomba y has llamado al SAS. Tu trabajo es encontrar y desactivar la bomba utilizando la información que has obtenido en las dos primeras partes.

Te dan un mapa del edificio en el que está escondida la bomba. Equipado con armas, herramientas y, por supuesto, un contador Geiger, debes pasar a los guardias de la KGB que están allí para defender el dispositivo nuclear y desactivarlo.

El arsenal de armas que encontrarás cuando abras INVENTARIO es impresionante, por decir lo menos, y necesario. Hay hombres de la KGB en casi cada paso y todos ellos son muy hostiles. Esta sección es más un ganifi de desgaste. Hay relativamente pocas ubicaciones, por lo que es cuestión de encontrar el arma adecuada o moverse para la situación adecuada. Una vez que llegues tan lejos, ganarás al final. Es solo un caso de cuánto tiempo te lleva.

Conclusión

Una de las acciones más importantes es asignar equipos de vigilancia a varios sospechosos que surjan en el curso de sus investigaciones. Esto se hace a través de un icono de cámara. Los 'observadores' elaboran informes regulares de las actividades de los 'amigos', lo que le permite tomar varias decisiones en el camino: arrestar, transmitir información falsa, deportar, etc. Es necesaria una vigilancia constante en el centro de comando, ya que es muy fácil perder una llamada telefónica o un mensaje importante y perder una pista vital. Los códigos, los números de teléfono, los recursos limitados, la moral del personal y las tasas de éxito se suman a la complejidad y el realismo del juego.

Todo el control se realiza con las teclas de cursor e Intro, con el cursor avanzando hacia cada icono por turno. No hay opción de joystick, pero hay una función de pausa, guardar y cargar el juego.

El Cuarto Protocolo es un juego complicado pero con un tema apasionante. Aparte de todo, el programa se encuentra en inglés. The Fourth Protocol es controlado mediante iconos, no es un juego conversacional. El jugador se da cuenta muy rápidamente de que la mayor parte del trabajo aquí radica en la estrategia y la reflexión. Necesitará un poco de tiempo para familiarizarse con los tres juegos, pero al final vale la pena. Requieren mucha reflexión, el futuro del mundo puede estar en tus manos. Es un juego muy divertido y novedoso que tiene mucha profundidad. No será del gusto de todos porque puede ser bastante complicado. Pero si buscas un desafío y un buen ejercicio para las células cerebrales, entonces esto es ideal.

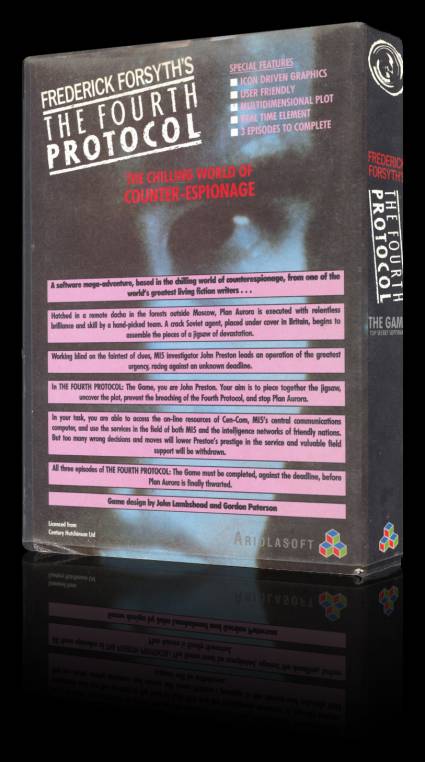

Embalaje

Carátula

- Carátula original

Aquí tenéis la carátula original.

- Carátula retocada

Sus medidas son: Ancho: 31,00 cm x Alto: 20,80 cm.

Discos

Etiquetas

Etiquetas a medida para imprimirlas. Con el paso de los años debido a su uso, las etiquetas se van estropeando y perdiendo su color y calidad. Ahora intentamos adaptar lo más parecido en la medida de nuestras posibilidades, las etiquetas para que se puedan imprimir y sustituir o para aquellos que trabajéis con una copia del programa y preservar el disco original. Medida en 3“ alto: 7,00 cm - ancho: 7,10 cm. La primera imagen corresponde a la etiqueta original del juego, la segunda es la misma etiqueta modificada para poder sustituir la rota y la tercera y cuarta imagen es para los discos de 3.5“.

Próximamente

Extras

Guía de usuario

Aquí tenéis la guía de usuario que acompaña al juego. Mide: Ancho: 14,60 cm x Alto: 20,90 cm.

Handbook

Aquí tenéis el handbook que acompaña al juego. Mide: Ancho: 14,70 cm x Alto: 20,90 cm.

Trucos

Thorn no es el verdadero problema: intente poner 10 observadores sobre la persona que se queja de él.

Solo una persona tiene acceso al BIF de los documentos de la OTAN, así que ponle observadores a más tardar 10 días después del inicio del juego o las cosas comenzarán a desmoronarse.

Pasternak debe recibir una respuesta positiva y rápida. Aunque un paraguas puede ser su perdición, en realidad es lo mejor.

Cuando Telecom le ofrezca ayuda, tómela rápidamente. Prueba con una copia de voz del traidor que tiene acceso a los documentos de la OTAN.

Cuando una persona desaparece, no tiene sentido ponerle vigilantes, pero su esposa, por otro lado, es un asunto diferente.

Ponga al menos 25 observadores en ABBS. Es mejor no tocar su cuello: la mala publicidad arruina la imagen, y todo lo que puede traer otra oveja perdida al redil.

La seguridad del edificio 17 es simplemente una cuestión de sentido común: Recuerde también que las salidas de emergencia deben mantenerse despejadas en todo momento.

Cuando un oficial de alto rango le llame, no se quede, llámelo de inmediato, pero será mejor que tenga todas las respuestas.

Obtenga toda la información posible de Blenheim, y si es un intercambio de datos extranjeros. posible, entonces úsalo también.

¿Tienes un problema con los piratas informáticos? 3421 Es una posible forma de detenerlos.

El día 8 de junio recibes un mensaje memorándum (MEMO) preguntándote si deseas instalar un sistema de seguridad en el edificio CO Data Analyst. Tú por supuesto que deberás contestar que sí. El sótano debe tener cerrado los siguientes lugares: ambas puertas de la sala de computadoras, la oficina y el área de almacenamiento de datos (Data Storage), mientras que un guarda debe estar situado en la segunda puerta de la sala de computadoras.

La planta baja, debe estar como sigue: las puertas de entrada principal tendrán que estar cerradas, así como el despacho y el cuarto de llaves, el de las fotocopias, la oficina, la puerta de seguridad y la sala de conferencias o reuniones. Una vez que todo esté así, podrás volver al Cencon.

Si has realizado esto correctamente, el día 17 de junio recibirás un nuevo MEMO, pero esta vez para asegurar el ordenador. Aquí tendrás que decidir el orden de importancia de lo siguiente:

1. Intervención en el ordenador de los analistas de sistemas. 2. Utilizar tan sólo personal de seguridad A1. 3. Santo y seña (cambiado cada semana). 4. Llaves especiales para zonas de seguridad. 5. Conexiones telefónicas. 6. Escolta a los visitantes dentro del edificio.

El orden correcto de importancia es 2341, lo que podría evitar que los piratas informáticos ingresen al sistema. y nadie podrá realizar ninguna modificación en el sistema.

Cencom contiene el archivo Teléfono que usa tres números: computadora Blenheim 04382731, seguridad médica 71288989 y Sir Anthony Plumb 12377563. El último número debe usarse cuando el jugador conoce todos los detalles sobre el traidor y su contacto. No lo marques si no estás seguro porque perderás valiosos puntos de prestigio.

Solo se puede llamar al personal de seguridad médica después de que Bracton lo haya llamado a usted. Bracton parece obsesionado con llamarte, así que lee su archivo junto con el de Thorn. ' Se puede llamar a la computadora de Blenheim en cualquier momento; al proporcionar la contraseña decodificada que se le proporciona al principio, puede transferir archivos a Cencon, donde se pueden examinar.

Entre los archivos que puede obtener de Blenheim están: Nato. paper 1, paper 2, paper 3, paper 4, paper 5, MoD. Cabinet, Foreign, Abbs. Starustav, pizza, Maras, Pastemak, Faulkner, Bracton, Thorn, Blodwyn, trad, names, delivery, Nilson, Ompardo, Shoukir and Fox. Para el análisis de los expedientes papeles 1-6 MoD. Gabinete y Relaciones Exteriores puede reducir al traidor a uno de los cinco hombres que tenían acceso a todos los documentos y una fotocopiadora.

En general, cuantos más observadores tenga en un objetivo, más rápido obtendrá los resultados. Conteste siempre el teléfono rápidamente porque algunas de las llamadas son muy importantes. Nunca tengas vigilantes sobre objetivos que ya hayan sido eliminados, ya que perderá puntos de prestigio. Algunos objetivos, como Warburton y Banister, requieren los 25 observadores completos para obtener resultados.

Desde este momento tu Prestigio y Realización aumentarán considerablemente.

Descargas

Juego

Las imágenes de disco, de disco, se han obtenido de la versión original de The Fourth Protocol, han sido grabadas y verificadas.

- The Fourth Protocol (Archivo .DSK comprimido en formato ZIP)

Guía de usuario y Handbook

A continuación se puede descargar la guía de usuario y el handbook que acompañan a The Fourth Protocol o verlo en línea.

- Guía de usuario (Archivo PDF)

- Handbook (Archivo PDF)